Il y a plusieurs raison de verrouiller un compte utilisateur dans Active Directory

- Verrouillage manuel

- GPO pour restreindre le nombre de tentative de connexion incorrect avant le verrouillage

Si un compte est paramétré pour une tâche automatique sur un hôte mais avec un mot de passe incorrect (ou si le mot de passe est changé entre-temps), cette tâche va soumettre à son LOGONSERVER les identifiants pour valider l’action autant de fois que nécessaire pour valider l’authentification.

Quand une stratégie de restriction du nombre de tentative de connexion sur un compte est appliquée, le compte peut alors être verrouillé par sécurité. Cette méthode est une très bonne pratique pour augmenter le niveau de sécurité des contrôles d’accès. Notamment contre les attaques par brut force sur les mots de passe de compte.

Dans ce contexte, le mot de passe du compte (ici je prendrai l’exemple du compte senumerique sur le domaine senumerique.local) étant incorrect sur le traitement/service…, le compte se verrouille après quelques tentatives malgré le fait de le déverrouiller à plusieurs reprise.

Il va falloir identifier depuis quel serveur le compte est renseigné avec des paramètres incorrect.

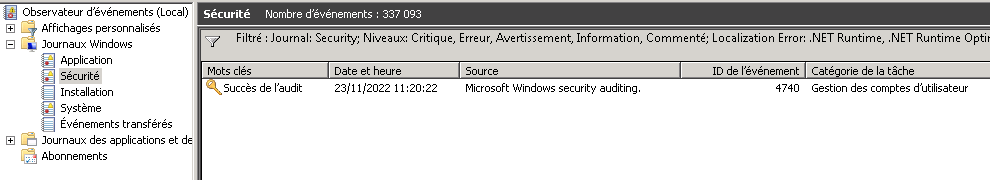

Pour se faire, il existe un évènement spécifique concernant les verrouillages de compte. Il s’agit de l’ID d’évènement 4740. Cette évènement peut être activé via GPO :

Configuration ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Configuration avancée de l’audit > Ouvrir/fermer la session

En modifiant ces paramètres :

- Auditer le verrouillage du compte

- Auditer la fermeture de session

- Auditer l’ouverture de session

Voici un exemple du contenu de l’évènement 4740 :

Un compte d’utilisateur a été verrouillé.

Sujet :

ID de sécurité : Système

Nom du compte : SRV-DC$

Domaine du compte : SENUMERIQUE

ID d’ouverture de session : 0x3e7

Compte verrouillé :

ID de sécurité : SENUMERIQUE\senumerique

Nom du compte : senumerique

Informations supplémentaires :

Nom de l’ordinateur de l’appelant : PC-CLIENTIci, on voit que le compte senumerique sur le domaine SENUMERIQUE a été verrouillé. Le nom de l’ordinateur de l’appelant correspond au nom de l’hôte ayant essayé de faire l’ouverture de session ayant conduit au verrouillage du compte. La capture précédente nous indique la date et l’heure du verrouillage.

Dans le cas ou vous disposez de plusieurs Contrôleur de domaine, il peut être compliqué de retrouvé cet évènement sur le bon serveur. En effet, l’évènement se trouve sur le logonserver de l’hôte appelant.

En principe, le serveur disposant du rôle Emulateur PDC (netdom query fsmo) doit avoir une trace de cet évènement. Mais dans mon cas, il ne l’avait pas. Il fallait donc que je trouve un moyen d’identifier quel serveur avait verrouillé le compte.

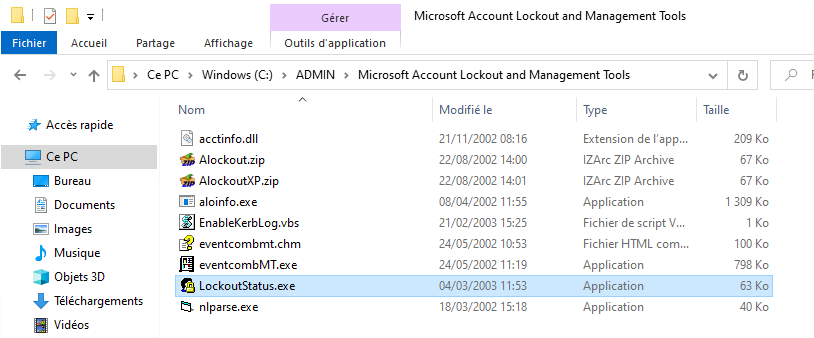

Pour ce faire, j’ai utilisé un vieille (mais très pratique) outil de Microsoft : Account Lockout and Management Tools. Voici comment je m’y suis pris :

Télécharger la suite d’outils Account Lockout and Management Tools : https://www.microsoft.com/en-us/download/details.aspx?displaylang=en&id=18465

Il vous faudra extraire les outils dans un dossier.

Nous allons nous intéresser à LockoutStatus.exe

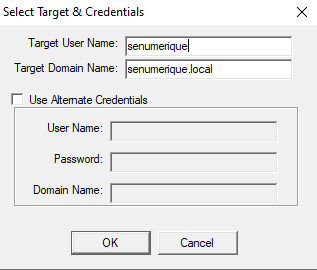

Allez dans File, puis Select Target…

Saisissez le nom d’utilisateur souhaité ainsi que le nom de domaine.

L’état du compte sur les différents DC listés sera alors affiché.

- 1 -> Ce logo indique le serveur hébergent le rôle Emulateur PDC.

- 2 -> Cette colonne liste les contrôleurs de domaine.

- 3 -> Indique le dernier essai de connexion avec un mot de passe incorrect.

- 4 -> Cette colonne indique le contrôleur de domaine ayant verrouillé le compte. C’est sur ce serveur que l’évènement 4740 se trouvera.